Obtener las inversiones necesarias

Uno de los desafíos más indiscutible es el inherente a la rentabilidad de las inversiones necesarias para realizar las campañas de concientización sobre seguridad de la información. El mayor problemas con el que nos encontramos es que no hay una unidad de medida perfecta que nos permita determinar las probabilidades de que ocurra un incidente que provoque (filtraciones, perdidas, o la destrucción absoluta de activos de información) versus la merma de incidentes por haber ofrecido la campaña de concientización, aquella que se supone nos permitiría obtener convencimiento y un comportamiento seguro por parte de todos los colaboradores de la organización. Cabe aclarar que tampoco es posible saber cuán costoso sería algún incidente y resulta extremadamente difícil evaluar las repercusiones de algo que no sucedió en comparación con algo que sí ocurrió.

Resulta muy difícil convencer a los miembros de la alta dirección de una organización sobre la necesidad de realizar inversiones en campañas de concientización ya que los altos ejecutivos seguramente concedan más credibilidad a propuestas tangibles, y claramente cuantificables. En resumen, esto significa la dificultad de calcular con exactitud la rentabilidad sobre la inversión en un programa de concientización sobre seguridad de la información. Permanentemente nos encontramos ante la situación de que la alta dirección no aprecia dichas iniciativas en su justo valor y por ello, no las consideren prioritarias, lo que en definitiva expone a las organizaciones a un serio riesgo de filtraciones, perdida de información u otros incidentes.

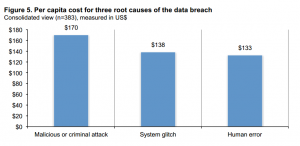

Entonces, el desafío es como convencemos a la alta dirección sobre la necesidad de inversión. Lo preliminar debe ser sensibilizar, por medio de información “sólida”. Podemos, por ejemplo, mencionar que en su análisis mundial sobre cuál fue el costo de las filtraciones de información producidas en el 2016, el Instituto Ponemon estableció en una muestra tomada de 383 empresas el costo que provocó la pérdida de información. (–Fig. 1.-)

FIG. 1

Nótese que U$S 133 millones de costo corresponde a la causa del “error humano”.

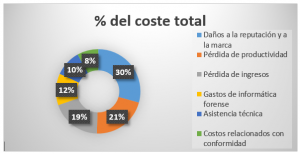

En el mismo informe indica que el 25% de los incidentes que provocaron perdida de información fue por error humano. (– FIG.2-)

FIG. 2

¿Qué pasaría en nuestra organización si se perdiera, filtrara, o destruyera la información? De por ejemplo:

o Historias clínicas de pacientes.

o Planes estratégicos.

o Información financiera.

o Propuesta de servicios o productos ante un nuevo proyecto.

o Fórmulas de producción.

o Información clasificada de clientes.

o Rutas de logística y distribución.

o Información comercial.

o Transacciones financieras.

o Sistemas de control automáticos.

o Configuraciones del core de Networking

o Contratos con grandes clientes.

o Estudios de coste de nuevos productos.

o Planes de marketing

o Etc,…..y la lista podría ser interminable.

También podemos mencionar un estudio realizado por IBM del año 2013 (- FIG.3-) en EEUU, sobre ataques virtuales, que reveló que las filtraciones de información causan daños en seis categorías.

FIG. 3

Esta información debería ser suficiente para demostrar claramente el valor que conllevan los esfuerzos por reducir el riesgo de una filtración de información. Sin embargo, la rentabilidad sobre la inversión en concientización y formación sobre seguridad puede apreciarse aún más en el contexto en el que ocurren dichas filtraciones. Si bien es cierto que los ataques externos son la causa más común de estos incidentes, los contratiempos internos son el factor principal que da lugar a que se provoquen las filtraciones de información.

Establecer un programa consistente.

Este segundo desafío se basa en establecer que las campañas de concientización sobre seguridad de la información se basen en un “programa” efectivo, para ello debemos basarnos en tres pilares fundamentales:

1. Concientización o sensibilización, debe ser el proceso utilizado para estimular, motivar y recordar a la audiencia lo que se espera de ellos.

2. Formación o entrenamiento, debe ser el proceso que enseña una habilidad o el uso de una herramienta requerida. Tiene un propósito específico para entrenar sobre una habilidad o táctica que debe dar lugar a comportamientos específicos que se utilizarán.

3. Educación, debe ser el proceso que permita integrar habilidades y competencias sobre seguridad de la información en un marco común de conocimientos, conceptos, temas y principios específicos.

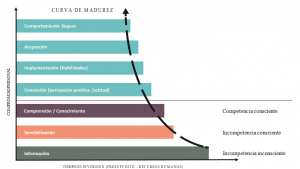

Nuestra meta será lograr una curva de madurez (- FIG.4-), hasta obtener un comportamiento seguro por parte de todos los colaboradores de la organización, la manera de lograrlo es iniciar el proceso por la concientización o sensibilización, luego generar la formación que permita la comprensión y toma de conocimiento, a posterior la convicción, aceptación y finalmente lograr un comportamiento seguro por parte de todos los integrantes de la organización, sostenido en el tiempo.

FIG. 4

Ahora bien, no debemos olvidar que “Nuestra tarea”, al igual que todos los colaboradores es garantizar que los objetivos del negocio y la misión de la organización se cumplan y uno de los mayores problemas de los profesionales de la seguridad de la información es poder “vender” eficazmente los servicios de seguridad de la información.

Debemos examinar nuestros servicios y determinar cómo cada uno de nuestros servicios apoya los objetivos y misiones de la organización. Antes habrá que hacer un balance de los servicios que ofrece el área de seguridad de la información, y preparar un argumento válido que este desarrollado en el propio programa.

Un programa eficaz se esfuerza por garantizar que la información de la organización y sus recursos de procesamiento estén disponibles cuando los usuarios autorizados los necesiten.

Un primer paso, entonces, será definir el programa basado en los riesgos que enfrenta la organización en relación a la famosísima triada (confidencialidad, disponibilidad e integridad) sobre 3 ejes temáticos:

• Conocimiento de las vulnerabilidades que afectan a los usuarios que interactúan con los sistemas informáticos de la organización.

• Conocimiento de las políticas y procedimientos internos.

• Comprensión de los roles y responsabilidades.

El programa debe tener en cuenta los objetivos del negocio y la misión de la organización y garantizar que estos objetivos se cumplan con la mayor seguridad posible. Comprender las necesidades de la organización debe ser el primer paso para establecer un programa eficaz. El programa debe reforzar estos objetivos y hará que sea más aceptable para la totalidad de los colaboradores.

El inicio del programa debería ser la motivación, la sensibilización sobre la problemática, y qué hace y se propone la organización al respecto. Este proceso de sensibilización debe estar destinado a todos los integrantes de la organización. Es fundamental no olvidar e incluir en el programa de inducción y bienvenida de un nuevo colaborador un apartado específico sobre seguridad de la información.

El desafío, también será lograr que el programa sea consistente a lo largo del tiempo y es aquí donde debemos pensar en segmentar nuestro auditorio, según el perfil y rol de actividades que realiza en la organización, este punto es fundamental ya que nos permitirá definir diferentes temáticas según la audiencia destinataria (Usuarios finales, personal directivo, colaboradores de TI, etc.). Es esencial, que el programa y sus contenidos estén directamente relacionados a procesos internos y basados en escenarios que sean reconocidos por los colaboradores de la organización. Podemos utilizar recomendaciones comunes como buenas prácticas para el uso de contraseñas, resguardo de información, uso responsable de internet, etc., pero será más efectivo si logramos involucrarnos en procesos y escenarios particulares de la organización.

Aquí, quisiera hacer volver a remarcar que el programa será efectivo si logramos su permanencia en el tiempo. No lograremos la curva de aprendizaje si no lo sostenemos en el tiempo.

Al diseñar el programa, debemos tomar en cuenta la estrategia comunicacional y los medios a utilizar; claro está que el alcance dependerá del desafío inicial que hemos planteado sobre cuanto recursos económicos tenemos para poder diseñar coherentemente el programa.

Algunos ejemplos que podemos considerar en el diseño, serían los siguientes:

• Información en cartelería

• Emails – Newsletter

• Espacio en la intranet (Librería de documentos, blog, videos, etc.)

• Folletos impresos

• Calendarios, block de notas y otros impresos.

• Charlas presenciales

• Entornos de Elearning con cursos interactivos, gamifications; evaluaciones y autoevaluaciones.

• Encuestas

• Simulaciones de phishing e ingeniería social

• Uso de herramientas específicas (Encriptación, backup, adm de password, etc.)

• Etc.

El desarrollo del programa, dependerá del diseño establecido y debe estar plasmado de manera de determinar ciertas actividades a lo largo del tiempo.

Medir los resultados del programa.

El tercer y último desafío aquí planteado es la necesidad de adoptar la medición de parámetros sobre los resultados del programa, que muestren claramente de forma sustancial y cuantificable que el comportamiento de los colaboradores ha mejorado luego de la participación activa en el programa.

Sin las métricas adecuadas, no podremos demostrar el valor que tiene el programa y será muy difícil justificar el aumento del presupuesto e incluso mantener el presupuesto que hemos obtenido.

Recordemos que el programa puede estar expuesto a críticas en cuanto a su valor y es difícil determinar todos los incidentes que se impidieron producto de vulnerabilidades no contempladas.

Por más que nuestro programa haya tenido solidez en cuanto a contenidos, que haya logrado llegar a toda la audiencia de la manera y estrategia establecida en el diseño, seguramente habrá fracasos, y será más fácil señalar el costo de los fracasos. Por lo tanto, debemos saber que es imposible demostrar todas las pérdidas que nuestro programa ha impedido, mientras que los fallos siempre serán evidentes. Por esta razón, es importante determinar cómo medir las mejoras que nos brindo el programa e intentar visualizar los ahorros generados por estas mejoras.

La medición de resultados debe adaptarse a cada programa y deberá ser evaluado su resultado.

Para ayudar a pensar sobre las métricas a incluir les sugiero la siguiente planilla publicada por el instituto SANS, que identifica y documenta diferentes opciones para medir su programa de seguridad. Incluye métricas tanto para medir el impacto (cambio de comportamiento) como para controlar el cumplimiento.

Link:Stage_MetricsMatrix.zip

Esteban Bastanzo

Director

Comentarios recientes